Perkembangan Tipe Serangan dan Uji Pengamanan Sistem Dalam Sistem Informasi

Dalam IT, infrastruktur informasi adalah bagian penting dari keseluruhan infrastruktur yang mendukung masyarakat modern. Infrastruktur dan layanan yang didukungnya menghadapi ancaman keamanan yang semakin meningkat. Sumber daya Teknologi Informasi (TI) yang semakin kritis dipasok dan dioperasikan dalam kemitraan antara sektor publik dan swasta dan lintas batas negara. Dengan cara ini, TI dan pasar untuk itu, telah menjadi benar-benar global, dan dengan demikian memiliki risiko keamanan. Pengungkapan yang tidak sah, korupsi, pencurian, gangguan, atau penolakan sumber daya TI berpotensi berdampak pada sektor publik dan swasta serta masyarakat secara keseluruhan.

Di antara semua sistem informasi, beberapa sangat penting karena gangguan atau kehancurannya akan berdampak serius pada kesehatan, keselamatan, keamanan, kesejahteraan ekonomi warga negara, atau berfungsinya pemerintahan atau ekonomi secara efektif. Sistem informasi ini merupakan infrastruktur informasi kritis; memastikan ketahanan mereka adalah salah satu bidang prioritas untuk kebijakan nasional yang melibatkan koordinasi dengan sektor swasta dan kerjasama lintas batas negara. Tujuannya adalah untuk menumbuhkan pemahaman yang lebih baik tentang bagaimana melindungi infrastruktur informasi penting dan untuk meningkatkan kerjasama internasional dengan memungkinkan berbagi pengetahuan dan pengalaman antara industri terkait.

Untuk menganalisis tantangan cybersecurity yang dihadapi oleh perusahaan saat ini, maka perlu memperoleh data dan bukti insiden keamanan yang nyata. Tidak semua industri akan memiliki jenis tantangan keamanan siber yang sama, dan untuk alasan inilah para ahli di area keamanan informasi perlu untuk menghitung ancaman yang masih terjadi dan paling revelan di pelbagai jenis industri yang berbeda. Menurut laporan berbagai vendor keamanan, penyebab utama dari hilangnya privasi serta bocornya informasi rahasia dari organisasi yang termasuk terhadap pelanggaran data didasarkan pada tipe serangan lama di jaringan Internet yang terus berkembang dari waktu ke waktu, antara lain sebagai berikut:

1. Virus, malware, dan trojan

2. Karyawan yang tidak terlatih dalam pengalaman

3. Phishing dan rekayasa sosial

4. Serangan yang ditargetkan Crypto dan ransomware

Tiga jenis serangan teratas meski termasuk serangan konvensional tetapi masih menjadi target utama yang tentu saja menjadi pintu masuk utama yang digunakan oleh penyerang. Sehingga hal tersebut masih menjadi tantangan keamanan siber hingga saat ini. Masalah mendasar yang dapat dikategorikan sebagai penyebab tiga jenis serangan konvensional tersebut tetap bertahan adalah biasanya berkorelasi dengan kesalahan manusia. Sebagai contoh, tipe serangan yang dapat saja dimulai dengan email phishing yang menggunakan rekayasa sosial untuk mengarahkan karyawan mengeklik tautan yang selanjutnya akan mengunduh secara otomatis virus, malware, atau Trojan. Yang selanjutnya akan menjalankan fungsi illegal dalam penguasaan data dan system secara perlahan ataupun diambil alih saat itu juga.

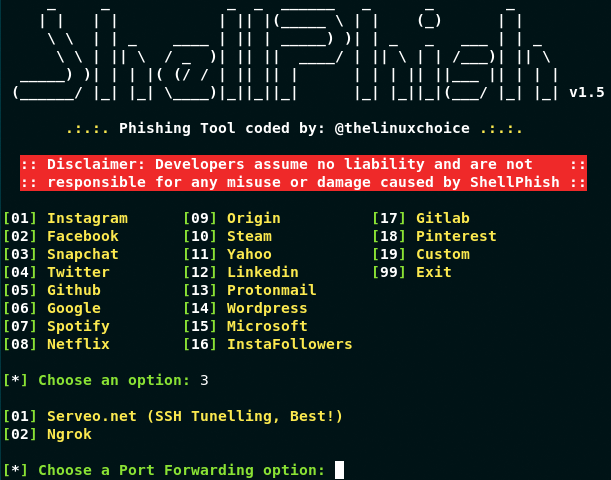

Berbagai aplikasi yang memungkinkan penyerang dengan mudah untuk menciptakan model penyerangan dengan tipe phising antara lain adalah SET (social enginer toolkit) dan shellphish, seperti yang terlihat dalam gambar 1.

Gambar 1. shellphish

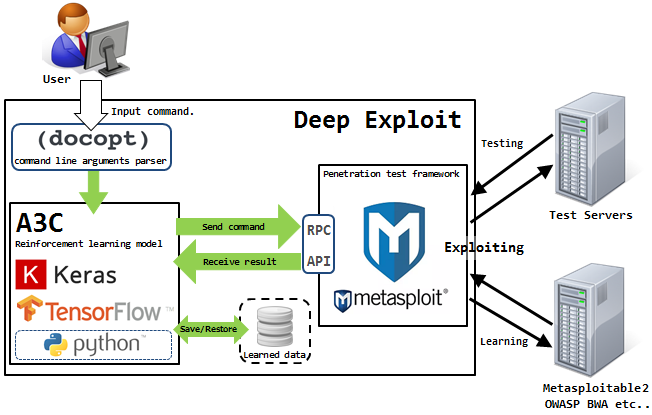

Berkembangnya model penetrasi menggunaan kecerdasan buatan (artificial intelligence) terhadap sistem juga diadaptasi oleh para pembuat perangkat lunak hacking dengan mengimplementasikannya dalam bentuk aplikasi bernama Deep Exploit, Aplikasi dibangun menggunakan model pembelajaran mesin A3C (Asynchronous Actor-Critic Agents) sebagai jaringan global agen yang bekerja secara independen untuk membangun basisdata pembelajaran secara otomatis menggunakan salah satu algoritma yang dikenal sebagai bentuk dari pembelajaran machine (machine learning). Untuk detil topologi aplikasi dapat dilihat pada gambar 2. Deep Exploit akan melakukan pemindaian seara otomatis untuk menemukan port yang terbuka, menentukan status dari target, dan selanjutnya menjalankan fungsi exploit menggunakan pembelajaran mesin. Berkolaborasi dengan framework Metasploit untuk secara kontinu mengeksploitasi kelemahan dari server tujuan tanpa bantuan manusia (pentester).

Gambar 2. Topologi aplikasi Deep-Exploit

(sumber: https://github.com/13o-bbr-bbq/machine_learning_security/tree/master/DeepExploit)

Penguji penetrasi manusia memiliki sesuatu yang tidak dimiliki oleh AI dan ML: akal sehat dan penilaian yang memungkinkan pentester untuk dapat mengidentifikasi kerentanan yang dapat memengaruhi sistem dari organisasi. Pentester harus menganalisis hasil tes penetrasi dan mengintegrasikan pengetahuan itu ke dalam algoritma AI dan ML untuk meningkatkan hasil yang akan dihasilkan sistem selanjutnya. Metode pengujian penetrasi paling efektif menggabungkan intelijen ancaman, pemindaian kerentanan, dan keahlian manusia untuk memvalidasi kekritisan kerentanan melalui serangan simulasi pada area teknologi informasi. Masa depan pertahanan siber tergantung pada peningkatan alat menggunakan kecerdasan buatan (artificial intelligence), yang akan membantu tidak hanya mendeteksi kerentanan, tetapi juga menyediakan metode yang lebih baik untuk memantau upaya intrusi pihak luar terhadap sistem atau jaringan dari organisasi.

Jika Anda ingin lebih dalam mempelajari dan melatih skill IT Anda, jangan ragu untuk mengikuti pelatihan IT atau hubungi kami di mail@suhu.co.id.